Expertises

Droit, technologies & prospectives

interview / Alain BENSOUSSAN

DROIT DU NUMÉRIQUE : RÉTROSPECTIVE ET PERSPECTIVES

Droit, technologies & prospectives

Tous les mois, toute l'actualité du numérique... Et tellement plus !

Nos derniers numéros

N°457 – mai 2020

N°457 – mai 2020 N°456 – avril 2020

N°456 – avril 2020 N°455 – mars 2020

N°455 – mars 2020 N°454 – février 2020

N°454 – février 2020

N°452 – décembre 2019

N°452 – décembre 2019 N°451 – novembre 2019

N°451 – novembre 2019 N°450 – octobre 2019

N°450 – octobre 2019 N°449 – septembre 2019

N°449 – septembre 2019 N°448 – juillet 2019

N°448 – juillet 2019

Sommaire

Edito

Focus

En bref

L’information rapide sur le monde du numérique

Magazine

L’information légale et jurisprudentielle du numérique

Interview

Doctrines

Quel calendrier et quels standards pour les systèmes d’IA en 2024 ?

JO : l’éclairage du droit sur les cyberattaques

Augmentation des cybermenaces en 2023

IA et anonymisation : la commune avait tout faux

35 ANNÉES DE DIGITAL

LA SAGA DES LIENS GOOGLE ADWORDS

CONSENTEMENT OU INTÉRÊT LÉGITIME : LA DÉRIVE DES BASES LÉGALES ?

UNE CONSTANTE RECHERCHE D’UN ÉQUILIBRE ENTRE LIBERTÉ, CRÉATIVITÉ, CONFIANCE ET SÉCURITÉ

LE MONDE DES DONNÉES EST AUSSI CELUI DES DROITS FONDAMENTAUX

EUROPE ET CONFORMITÉ NUMÉRIQUE : ÉTAU OU OPPORTUNITÉ ?

CLOUD COMPUTING : EFFETS JURIDIQUES DIRECTS ET INDIRECTS

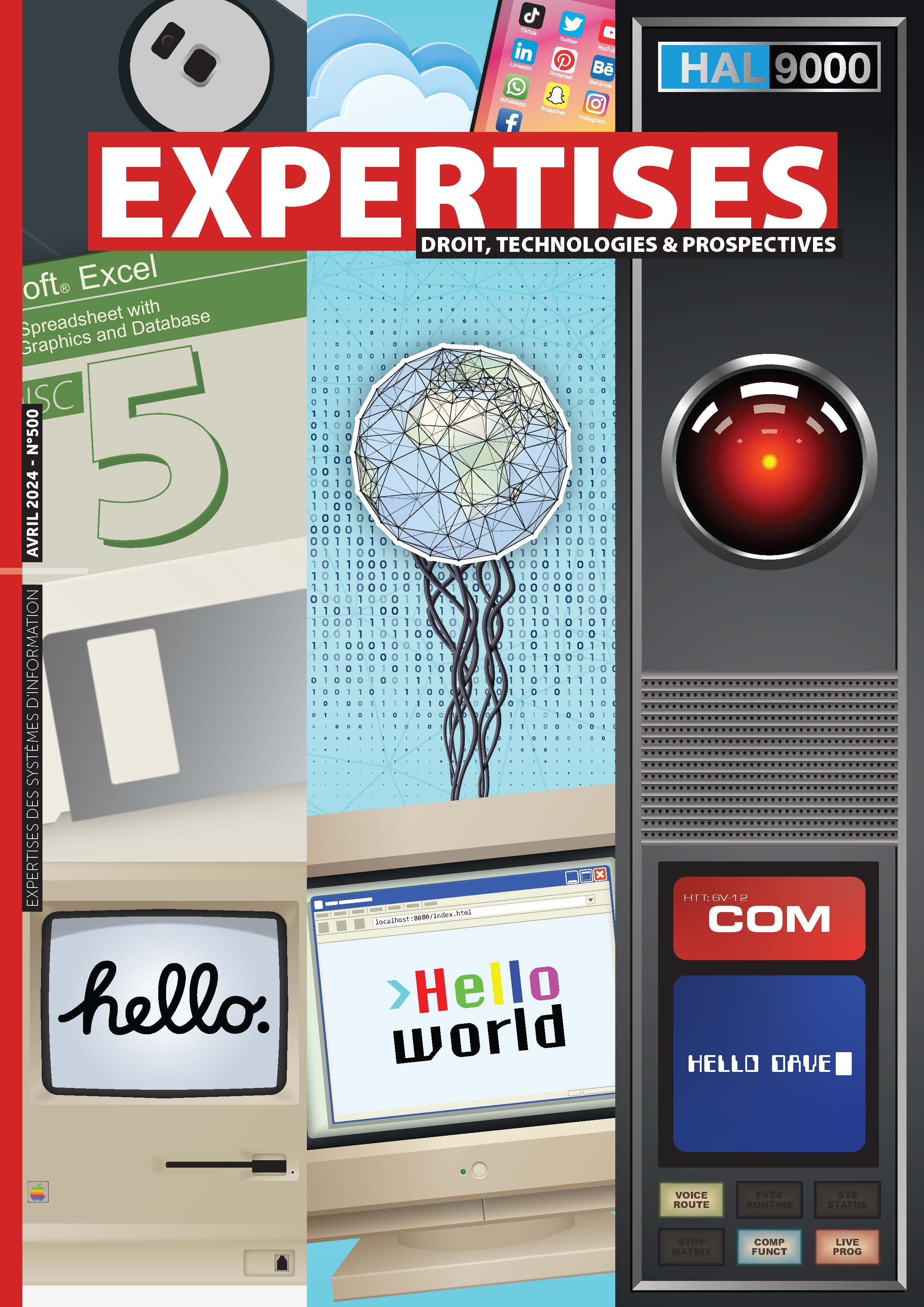

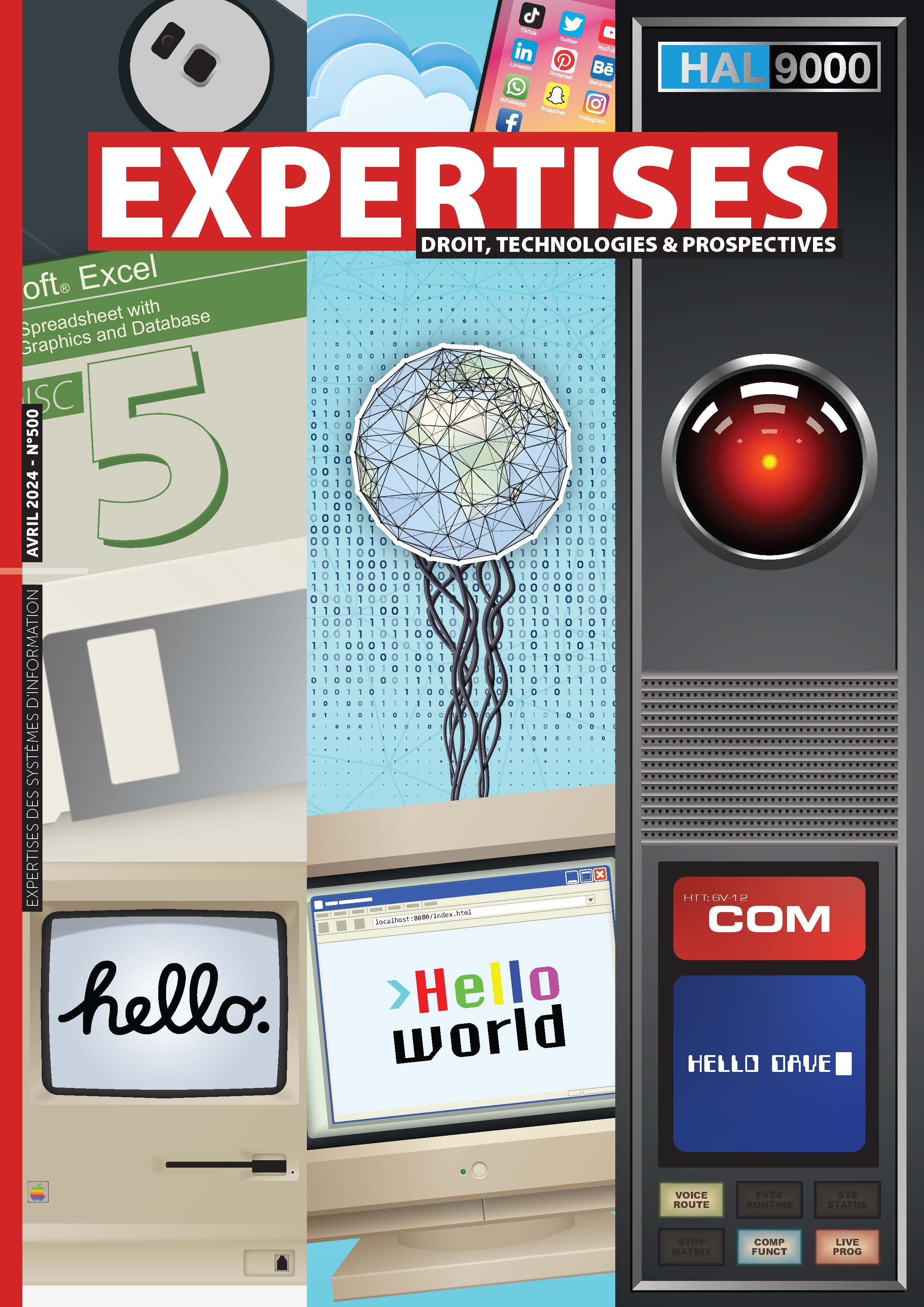

L'édito du mois

Numéro 500

Quel secteur a traversé autant de transformations, et en si peu de temps, que celui des technologies de l’information ? Quel domaine du droit a connu une telle évolution que celui du droit du numérique ? Depuis avril 1978, date de sa création, Expertises observe et analyse l’impact de ces technologies sur le droit et publie les articles d’experts d’horizons très divers (avocats, juristes, experts judiciaires, magistrats, économistes, chercheurs, etc.).

Expertises est donc née en 1978, à une époque où le « droit de l’informatique » n’existait pas. La micro-informatique n’avait pas encore percé. Et le droit appliqué à l’informatique était bien mince, tout au plus des décisions de justice portant sur la mauvaise exécution de contrats, la mise en place progressive de la loi Informatique et libertés votée quelques mois plus tôt. Mais Daniel Duthil, le fondateur de la revue, croyait en l’émergence d’un droit autonome. C’était un homme d’intuition. Il avait aussi cru à la protection des logiciels par le droit d’auteur bien avant les arrêts Pachot de la Cour de cassation et la loi du 3 juillet 1985. Dès 1982, il avait créé l’Agence pour la protection des programmes (APP) afin de procurer aux auteurs de programmes informatiques les moyens de revendiquer des droits et se préconstituer des moyens de preuve. Puis au milieu des années 90, l’internet a surgi dans nos vies donnant lieu aux premières décisions de justice, les ordonnances de référé Brel et Sardou en 1996. Et Daniel Duthil lança Legalis.net sentant poindre les prémisses d’un nouveau droit, celui de l’internet. Aujourd’hui, nous vivons une nouvelle révolution avec l’intelligence artificielle qui génère de nouveaux questionnements juridiques qu’Expertises explore régulièrement. On pourrait aussi citer d’autres innovations qui questionnent le droit en profondeur telles que la blockchain, le métavers, les robots, etc.

Depuis 1978, Expertises n’a cessé de se faire l’écho des grandes transformations technologiques et juridiques que nos auteurs décryptent en temps réel. Elle continue de traiter d’autres sujets plus anciens mais en perpétuelle évolution. Songeons au droit des données, -si tant est qu’il existe en tant que droit autonome-, qui est né avec la loi Informatique et libertés en 1978 devenue un standard au travers du RGPD, et qui s’étend désormais aux problématiques liées aux données non personnelles, aux données publiques, et bientôt aux données cérébrales. Mais nous n’oublions pas les thèmes classiques du numérique comme le droit d’auteur, la cybercriminalité, le droit des contrats, etc., qui sont bousculés par ces technologies. D’autant plus que le numérique s’invite désormais dans tous les pans de nos vies, impactant ainsi tous les droits. Une chose est sûre : on n’est pas près de manquer de sujets pour nourrir la réflexion et remplir nos colonnes.

Aujourd’hui, nous célébrons le 500ème numéro de la revue. Pour l’occasion, nous avons interviewé Alain Bensoussan, un pionnier et un grand acteur du droit du numérique, qui a débuté sa carrière d’avocat, spécialiste de l’informatique, en 1978. Il nous raconte la naissance du droit de l’informatique, son évolution vers un droit du numérique et nous expose sa vision actuelle ou prospective sur les robots, les interfaces homme-machine, l’IA mais aussi l’IA au service du droit. Par ailleurs, nous publions des tribunes de sept auteurs, chacun expert dans leur domaine, qui ont accepté de nous livrer leur vision ou leur expérience du droit du numérique.

Le focus du mois

Conformité : le poids des normes harmonisées

La production et l’utilisation de normes techniques et managériales ne cessent d’augmenter au détriment des règles juridiques, particulièrement dans la règlementation du numérique où le principe de la compliance s’impose. L’élaboration de normes harmonisées au soutien d’un cadre juridique européen établie par des organismes de normalisation de droit privé est controversée. Mais pour la CJUE, ces normes élaborées à huis clos font parties du droit de l’UE et peuvent être soumises à son contrôle.

Les normes techniques harmonisées demandées par la Commission européenne au soutien d’une législation européenne jouent cependant un rôle croissant dans la règlementation du numérique (particulièrement dans l’IA Act) de plus en plus fondée sur les risques et la conformité, notamment technique. Le Parlement européen n’a pas de pouvoir de contrôle contraignant sur ces normes élaborées par les organismes de normalisation européens. Ainsi se pose de manière accrue la question de la légitimité du processus d’élaboration de ces normes dites harmonisées dont le respect donne lieu à une présomption de conformité aux exigences essentielles d’une législation. Un arrêt de la CJUE du 5 mars 2024 vient de juger que l’accès à ces normes techniques harmonisées relevait d’un intérêt public supérieur, les personnes devant les connaître pour pouvoir éventuellement contester la conformité d’un produit ou service. La Cour s’inscrit ainsi dans le sillage d’un arrêt du 27 octobre 2016 qui avait estimé que des normes adoptées sur le fondement d’une directive et dont les références sont publiées au JOUE font parties du droit de l’Union en raison de leurs effets juridiques. La CJUE affirme ainsi la nécessité d’un contrôle judiciaire sur ces organismes privés de normalisation mandatés pour établir des règles qui s’inscrivent dans le cadre juridique européen.

Ces normes harmonisées sont particulièrement appelées à avoir un poids central dans l’application du futur règlement sur l’intelligence artificielle (IA Act). Son article 40 prévoit en effet que les systèmes d’IA à haut risque qui seront conformes à des normes harmonisées ou à des parties de normes harmonisées dont les références auront été publiées au Journal officiel de l’Union européenne, seront présumés conformes aux exigences applicables à ces systèmes d’IA à haut risque.

Ces normes harmonisées sont donc spécifiquement conçues pour soutenir la législation de l’UE, et leur respect entraîne une présomption de conformité aux exigences essentielles des systèmes d’IA à haut risques. En théorie, les fournisseurs ne sont pas tenus de les suivre et pourraient interpréter eux-mêmes ces exigences essentielles de l’IA Act. Mais en pratique, cela apparaît difficile et onéreux d’autant que ces normes constituent souvent des points de référence nécessaires pour le respect de ces exigences, considérées comme un élément fondamental de la législation.

Ces normes harmonisées sont cependant peu connues des personnes étrangères à leur processus d’élaboration. Comme le rappelle l’arrêt de la CJUE du 5 mars dernier, « même si l’élaboration de ces normes est confiée à un organisme de droit privé, seule la Commission est habilitée à demander qu’une norme harmonisée soit développée en vue de mettre en œuvre une directive ou un règlement. En vertu de l’article 10, paragraphe 1, dernière phrase, du règlement no 1025/2012, elle détermine les critères de contenu que la norme harmonisée demandée doit respecter et fixe une échéance en vue de son adoption. Cette élaboration est supervisée par la Commission, qui fournit également un financement conformément à l’article 15 de ce règlement. Conformément à l’article 11, paragraphe 1, sous a), dudit règlement, elle décide de publier, de ne pas publier ou de publier partiellement les références à la norme harmonisée concernée au Journal officiel de l’Union européenne ».

Délégation du pouvoir réglementaire

La Commission européenne détermine donc les détails sur le champ d’application, les délais et les exigences juridiques auxquelles les normes doivent répondre. Ces exigences juridiques garantissent que les normes élaborées répondront directement aux exigences essentielles définies dans la législation. Elles figurent dans un projet de demande de normalisation qu’elle rédige pour le Comité européen de normalisation (CEN), le Comité européen de normalisation électrotechnique (CENELEC) et l’Institut européen des normes de télécommunications (ETSI). La première demande de normalisation harmonisée à destination de l’IA Act a été publiée en mai 2022 et dans une version amendée, la Commission a décidé de cantonner l’ETSI à un rôle consultatif car suspecté d’être proche du secteur privé. Et la finalisation des normes est attendue en 2025, avant l’application de la loi sur l’IA.

Le processus d’élaboration et de diffusion est très différent de la règlementation puisque les normes sont établies, au sein des organismes de normalisation, par des experts issus majoritairement d’entreprises privées et ne fait pas l’objet d’un contrôle du Parlement européen. La pratique consistant à déléguer l’élaboration des règles à des organismes de droit privé tels que le CEN/CENELEC commence à susciter des réserves. « La CJUE semble reconnaître peu à peu que les organismes privés de normalisation mandatés pour établir de facto les règles du nouveau cadre législatif ne peuvent être exempts de contrôle judiciaire. Si ces organismes de normalisation ne sont pas exempts de tout contrôle judiciaire, le modèle de normes harmonisées risque d’être qualifié d’illégitime et considéré comme une délégation illégale du pouvoir réglementaire de la Commission à des organismes privés (…). En résumé, la longue pratique de la Commission consistant à externaliser en privé des négociations complexes est controversée depuis des années, notamment dans le projet de règlement sur l’IA pourrait attirer davantage l’attention sur cette question », peut-on lire dans un article de la Computer Law Review International1.

De son côté, Matthieu Quiniou, Avocat, maître de conférences estime que « la composition des groupes d’experts au niveau du CEN-CENELEC et la prévalence de la norme ISO sur les normes techniques de construction européenne, déjà problématiques pour des normes harmonisées purement techniques devient difficilement justifiable lorsque ces normes techniques viennent à l’appui de textes réglementaires visant à préserver des valeurs européennes fondamentales, comme dans le cas de la proposition de règlement européen sur l’IA. Cette situation crée un paradoxe européen où des valeurs humanistes à portée universelle, essentiellement promues par l’Europe, se trouvent potentiellement inhibées, dans cette même Europe, par des normes techniques volontaires créées par des entreprises dans le cadre de consensus internationaux guidés par des intérêts économiques »2.

Avec ces rares décisions de la CJUE, les normes techniques harmonisées sont sorties de l’ombre. Si la Cour a introduit un début de contrôle judiciaire dans le domaine de la normalisation, celui-ci reste pour l’instant cantonné aux normes harmonisées qui sont liées au droit de l’Union. Cela ne concerne donc pas les normes techniques non harmonisées, les normes managériales ou algorithmiques, considérées comme de l’autorégulation et non du droit.

L'invité du mois

Interview / Alain Bensoussan

Droit du numérique : rétrospective et perspectives

Quand Expertises a été créée en 1978, le droit de l’informatique n’existait pas encore, il commençait à peine à émerger avec la jurisprudence et la loi Informatique et libertés. En 50 ans, trois révolutions se sont succédées : l’informatique, l’internet et l’intelligence artificielle. À chaque étape, le droit s’est adapté, s’est montré créatif. Alain Bensoussan a débuté sa carrière d’avocat en 1978. Il est l’un des acteurs de ce droit du numérique en perpétuelle évolution. Il retrace pour nous cette saga juridique qui a commencée avec les contrats informatiques, les données personnelles, la protection du logiciel, et qui se poursuit avec l’internet, la problématique sur la propriété des données, les robots, les interfaces homme-machine, l’IA mais aussi l’IA au service du droit. Un voyage dans le temps, du passé vers l’avenir d’une technologie qui transforme nos vies, la société et le droit.

Sylvie Rozenfeld : Expertises est née en 1978, comme la loi Informatique et libertés. C’est aussi l’année où vous avez débuté votre carrière d’avocat. Vous êtes un pionnier du droit du numérique que vous avez contribué à construire par les actions en justice auxquelles vous avez pris part, par votre pratique et votre réflexion. C’est la raison pour laquelle j’ai souhaité recueillir votre témoignage et votre analyse rétrospective et prospective sur le droit du numérique.

Vous avez débuté dans la profession d’avocat au moment où des règles de droit appliquées à l’informatique commençaient à émerger. On était très loin des robots, de l’IA ; c’était l’époque de l’informatique professionnelle, du règne d’IBM et de Bull ainsi que des prémisses de la micro-informatique. Le droit qui y était associé en était alors qu’à sa préhistoire. Qui aurait pu imaginer les révolutions technologiques et juridiques auxquelles nous avons assistées, vous peut-être ? Comment vous est venu l’idée de vous orienter vers ce secteur, essentiellement jurisprudentiel ?

Alain Bensoussan : Le droit de l’informatique n’existait pas mais il était en train d’émerger. Deux raisons expliquent pourquoi j’ai fait ce choix. Quand j’étais à Sciences Po, j’avais été ému et marqué par l’article du Monde de Philippe Boucher de 1974, « Safari ou la chasse aux Français ». J’y avais découvert que l’informatique permet de ficher les personnes à très grande échelle et que le numéro de sécurité sociale créé par Vichy comporte de nombreux risques. Et je me suis très vite intéressé au fichage. C’est donc par-là que je débute, d’autant qu’on est dans la période de Bull. Puis le deuxième élément qui va jouer dans ma vie professionnelle est ma passion pour l’informatique et le codage. Quand je deviens avocat, je me demande comment développer une clientèle, j’applique les méthodes que j’ai apprises à Sciences Po et je rédige un business model en partant de l’idée que le droit de l’informatique sera un grand droit. Daniel Duthil qui a créé la revue Expertises à laquelle je suis très attaché, me demande de rédiger des articles. Par ailleurs, je propose une rubrique juridique à la revue 01 Informatique. Et c’est parti…

Vous avez contribué à la formalisation du « concept » de droit l’informatique. En 1981, vous publiez un article dans la Gazette du Palais intitulé : « Le droit de l’informatique », co-signé par Bernard Cahen, qui rapproche dans un même ensemble des sujets juridiques distincts (contrats informatiques, données nominatives, infractions pénales). Avec ce titre, vous avez affirmé l’existence de ce nouveau droit, une discipline juridique partiellement autonome. Le professeur Michel Vivant en 1986 voyait un droit de l’informatique non comme un droit autonome mais comme un creuset de toutes les règles applicables à l’objet informatique. Il disait : « Le droit du numérique qui s’écrit aujourd’hui est bien un droit de la numérisation de toutes les activités humaines et sociales et non celui d’un domaine d’activité déterminé ». Peut-on encore l’affirmer aujourd’hui ?

Avec le recul, on se rend compte que c’était une erreur. Bernard Cahen qui à l’époque était mon patron, avait accepté que je travaille avec lui sur ce thème et c’est dans ce cadre qu’a été publié cet article fondateur du droit de l’informatique. Cela a été le début de beaucoup de difficultés et de propos violents. Mais j’ai été soutenu par Daniel Duthil qui croyait au droit de l’informatique, et a créé Expertises quelques mois après la loi Informatique et libertés. La création de l’APP (Agence pour la protection des programmes) en 1982 a aussi été un marqueur du droit de l’informatique. Deux autres rencontres ont été importantes, celle de Jean-Pierre Augendre, un grand expert informatique, ainsi que celle du professeur Pierre Catala qui a considéré que le droit de l’informatique était une bonne idée. Je pensais que c’était un droit autonome. Parallèlement, je commençais très tôt à coder les règles juridiques mais certaines ne fonctionnaient pas bien, comme l’originalité du logiciel ou les obligations de moyen et de résultat dans les contrats informatiques. Imposer le concept de droit de l’informatique a été un dur travail mais d’articles en articles, de communications en communications, et de jurisprudences en jurisprudences, j’ai contribué à faire naître cette autonomie. Et puis des lois ont été adoptées : la loi du 3 juillet 1985 sur le droit d’auteur des logiciels, celle du 5 janvier 1988 sur la fraude informatique, etc.

Votre cabinet a été le premier à dédier un département à la protection des données personnelles, dont Ariane Mole en était la responsable. La loi …

Les doctrines du mois

Quel calendrier et quels standards pour les systèmes d’IA en 2024 ?

Nous vous proposons une série de trois articles sur l’Intelligence Artificielle (IA) pour aller plus loin et essayer d’apporter des éclairages concrets en la matière. Ce premier article rappelle les étapes de mise en œuvre du règlement sur l’Intelligence Artificielle (IA) eu égard à son contenu, ainsi que les référentiels normatifs auxquels se référer pour anticiper la conformité au règlement sur l’IA.

JO : l’éclairage du droit sur les cyberattaques

Dans un contexte d’augmentation massive des cyberattaques, les Jeux Olympiques vont être une cible privilégiée de tentatives de déstabilisation. Le comité des JO et l’Agence nationale de la sécurité des systèmes d’informations (Anssi) mettent en place des plans d’action pour garantir la sécurité de ces systèmes face aux potentielles intrusions. Mise en lumière des dispositifs juridiques pour appréhender ces menaces.

Augmentation des cybermenaces en 2023

Le dernier rapport sur les cybermenaces 2023 de l’Anssi révèle une augmentation des cybermenaces, notamment dans un contexte géopolitique tendu. Une réponse à la fois règlementaire et opérationnelle est mise en place afin de prendre en compte le risque cyber et d’anticiper ses nouvelles manifestions.

IA et anonymisation : la commune avait tout faux

Comme chaque mois, Alexandre Fievée tente d’apporter des réponses aux questions que tout le monde se pose en matière de protection des données personnelles, en s’appuyant sur les décisions rendues par les différentes autorités nationales de contrôle au niveau européen et les juridictions européennes. Ce mois-ci, il se penche sur la question de l’anonymisation, par une municipalité, des données personnelles d’individus avant leur analyse par une solution d’Intelligence Artificielle (IA).

35 ANNÉES DE DIGITAL

LA SAGA DES LIENS GOOGLE ADWORDS

CONSENTEMENT OU INTÉRÊT LÉGITIME : LA DÉRIVE DES BASES LÉGALES ?

UNE CONSTANTE RECHERCHE D’UN ÉQUILIBRE ENTRE LIBERTÉ, CRÉATIVITÉ, CONFIANCE ET SÉCURITÉ

LE MONDE DES DONNÉES EST AUSSI CELUI DES DROITS FONDAMENTAUX

EUROPE ET CONFORMITÉ NUMÉRIQUE : ÉTAU OU OPPORTUNITÉ ?

CLOUD COMPUTING : EFFETS JURIDIQUES DIRECTS ET INDIRECTS

Tous les mois, toute l'actualité du numérique... Et tellement plus !

FORMULES D'ABONNEMENT